Moinsen.

Ich Frage mich, wie ich evtl. die Nutzung von Passwörtern Online sicherer gestalten kann. Zumindest für mich selber.

Momentan nutze ich neben KeePassXC, Passwörter (z.B. als PW für KPXC) die ich mir gut merken kann, welche jedoch relativ lang sind und zwar gewisse Merkmale haben, die man zwar eigentlich nicht so verwenden soll im Optimalfall aber welche halt dazu beitragen, diese zu merken.

Also ein Hauptpasswort welches gewisse feste Bestandteile hat aber zum Beispiel je Dienst bzw. Login halt unterschiedlich ist.

So muss ich mir quasi nur das eine Passwort merken und kann halt dann je nach Dienst dieses abändern.

Also im Gegensatz zu den meisten Leuten, würde ich sagen, dass meine Variante Recht sicher ist.

Eigentlich benutze ich dieses Passwort auch nur für KeePass.

Alles was besonderes wichtig ist, bekommt dann n generiertes Password aus KP (128 Zeichen mit allen möglichen Symbolen aus KP).

Jetzt meine Frage, wenn jemand zum Beispiel also unabhängig von den generierten Passwörtern von KeePass meine Passwörter Online klauen will und ich mir ein erdachtes Passwort nehme, dann kann man ja das Passwort auslesen sobald ich es schicke. (HTTP POST usw.)

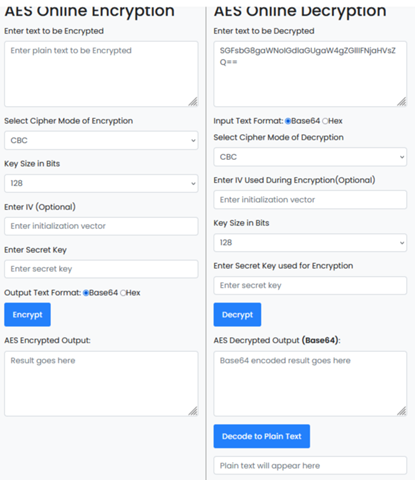

Macht es da nicht Sinn ein Hash bzw. ein Crypt des Passworts zu erstellen und diesen dann zu schicken?

Zumindest, wenn das Passwort allgemein sehr einfach ist?

Ich denke da z.B. an meinen Vater der als Beispiel einfach einen Namen mit ein paar Nummern nimmt. Das ist ja quasi für Hacker ein gefundenes Fressen.

In dem Fall würde ich es meinem Vater gerne einfach machen und ihm irgendwie etwas programmieren, damit die "einfachen" Passwörter quasi gehasht und verschlüsselt werden und dieser String dann quasi als "wirkliches" Passwort bei dem Dienst genutzt wird.

Ich hoffe das war irgendwie verständlich beschrieben. Falls dabei fragen bestehen, gebe ich gerne weitere Infos zu meinem Gedankengang bzw. meinem Vorhaben.

Die Sache, wäre halt auch die, dass diese Variante natürlich auch Nachteile mit sich bringt und nicht unbedingt die sicherste Möglichkeit ist.

Aber unabhängig davon wahrscheinlich trotzdem sicherer ist als einfach nur ein Wort mit ein paar Zahlen. Brüte Force wäre damit eh nicht mehr so ohne weiteres möglich. (Im Optimalfall sowieso durch den Login-Dienst nicht möglich.)

Und das Passwort wäre halt auch nicht aus lesbar, selbst wenn die Seite ne Fake Login Seite wäre. Somit wären halt die Passwörter nicht einfach zu erraten, falls dieses bei mehreren Diensten verwendet und leicht abgewandelt ist.

Mein Vater nutzt halt meist das gleiche Wort mit einer anderen Zahlenkombination.

Als Hash und Crypted, würde da ja n komplett anderer Salat raus kommen .

Ich danke euch, falls ihr bis hier hin gelesen habt und ein paar Ideen dazu geben könnt.

MfG 👍🏼✌🏼