Hallo Leute,

ich hätte eine Frage bezüglich zur Informatik und dem Studium.

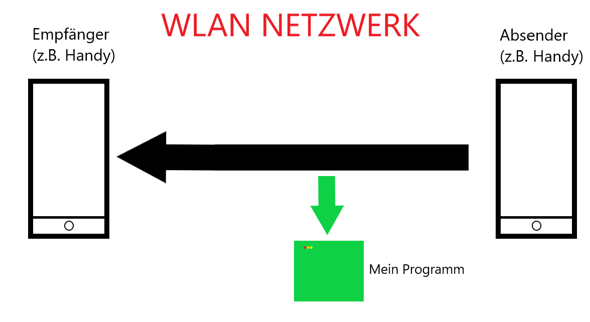

Wenn man primär das Hacken aber auch das sichern von Netzwerken etc. lernen will (und auch später einen Job in diesem Bereich haben möchte), sollte man IT- Sicherheit, IT-Seceurity, Cyber Seceurity oder gar Informatik (so viel ich weiß ist es bei der Informatik so, dass man weder speziell programmieren lernt noch überhaupt auf etwas spezialisiert wird)

Nun überlege ich einer der drei obengenannten Fächer zu studieren, weiß jedoch nicht welches am besten passt um später hacken bzw. Netzwerke/Softwares sichern zu können.

Also meine Fragen wären:

- In welchen Baechlor (It- Sicherheit, It-Seceurity, oder Cyber Seceurity) habe ich die bessere Möglichkeit hacken zu lernen ?

- In welchem Baechlor hat man die besten Jobchanchen bzw. habe ich mit einem Baechlor in der Cyber Seceurity eine gute Grundlage sowie eine gute Jobmöglichkeit um als Hacker oder IT-Forensiker zu arbeiten ?

- Würdet ihr mir eher einen Informatikstudium empfehlen oder einen Studium in den anderen drei Studiengängen um später als ''Hacker'' oder It-Forensiker arbeiten zu können?

- Falls ihr eigene Erfahrungen in diesen Studiengängen gemacht habt - wie fandet ihr den Studiengang; hättet ihr lieber im (nachhinein) einen der anderen Studiengängen ausgewählt (bitte mit Begründung) ?

- Falls ihr IT-Forensiker oder ''Hacker'' seit - wie seit ihr zu eurer Arbeit gekommen und welche Ausbildung/Studiengang habt ihr gemacht ?

- Inwiefern habt ihr alles im Studium/Ausbildung gelernt (bereitet das Studium/Ausbildung auf die Arbeit vor) ?

! Mit Hacker meine ich IT-PENETRATOR etc.!