Ich habe eine 3 Jahre Ausbildung zum IT-Systemelektroniker gemacht, sowie 2.5 Jahre Beruferfahrung als lokaler Netzwerk und Telefonie Administrator.

Grund warum ich das frage, ist dass ich ja bei der Arbeit mehr und mehr merke, dass meine Aufgaben auf Dreckasarbeit (auf guten Deutsch gesagt) gesunken wird.

Aktuell mache ich Umstellungsarbeiten in der Netzwerkinfrastruktur. Ich kriege Lob dafür, aber mehr nicht und wenn diese fertig sind....Naja...Netzwerkports automatisiert von unseren Cisco ISE Server, die ganze Security von unsere Firewall und die ganze Außenkommunikation von unseren WAN Admin...

So, und all diese Tätigkeiten sind von unseren Security Team verwaltet....Früher habe ich die Security über ACL gemacht oder Netzwerkports über PortSecurity verwaltet...

Und die neue Firewall blockiert sogar features wie die ARP Tabelle auf die Switches zu lesen. Habe es satt. Die Firma hat null Interesse dass ich da auch einsteige, da die Posten bereits verteilt sind und die Kollegen, die diese Posten belegen, haben mich indirekt frech angesprochen....

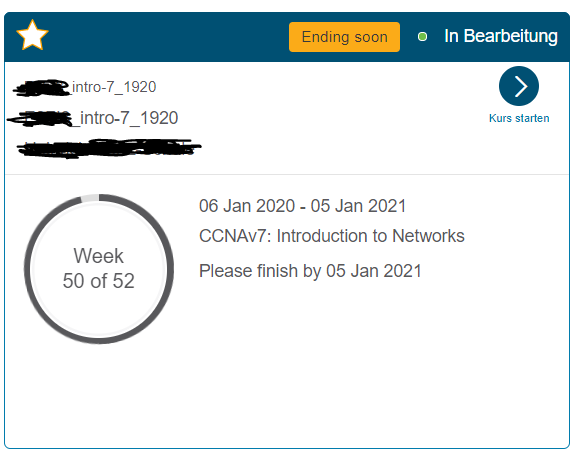

Ich habe gesagt ich will eine Stelle in ein anderes Betrieb um Cisco ISE, DNA, ACI und Firewall lernen kann....Aber ich bin ständig abgelehnt weil ich keine "gute" Berufserfahrung erworben habe und eine schlechte Qualifizierung habe.

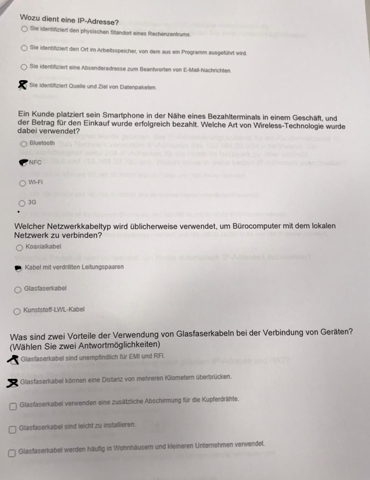

Ich hab ein der Ausbildung schulisch das gelernt:

- Systeme planen

- Geräte installieren

- Fehler beheben

- Kunden beraten

90% Schwerpunkt in der Berufsschule war Netzwerktechnik.

In meinen jetzigen Job habe ich das alles gemacht:

- Verwalten Sie Anfrage-, Incident-, Demand- und RfC-Tickets gemäß ITIL-Standards.

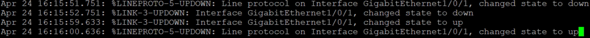

- Recherche und Fehlerbehebung bei komplexen Vorfällen im Netzwerkbereich

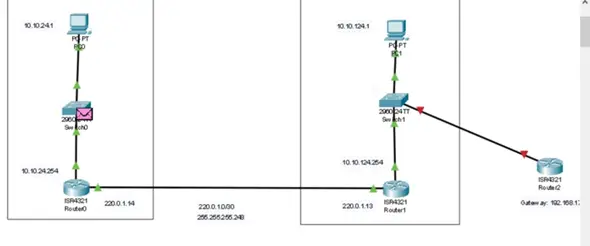

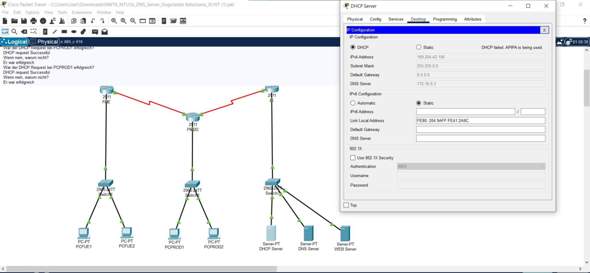

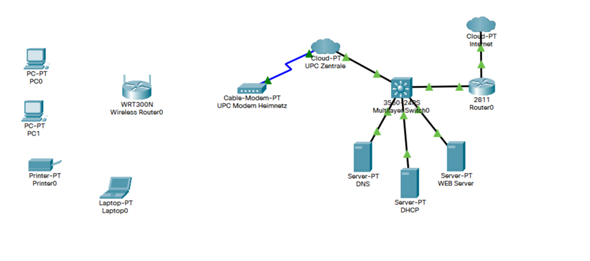

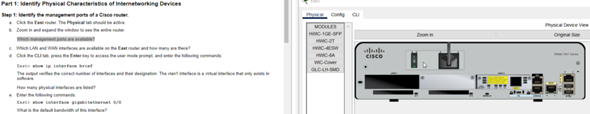

- Verwaltung, Wartung, Überwachung und Aktualisierung der 3-stufigen Unternehmens-, Rechenzentrums- und Telefoninfrastruktur auf Basis von Cisco Catalyst/Nexus und Alcatel OmniPCX

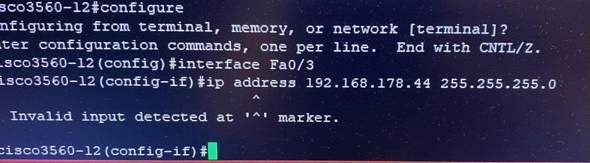

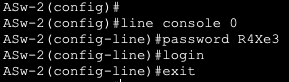

- Konfiguration von Telefonie-Nebenstellen, Pickup- und Sammelgruppen sowie Access-, Distribution- und Core-Switches (Catalyst 2960-X, 9300/LM, 9500 und Nexus)

- Nutzung von Cisco Prime und Cisco ISE

- Grundlegende Standard-/erweiterte ACL-Verwaltung

- Lokale Verwaltung der WLAN-Infrastruktur und des Gäste-WLAN-Dienstes

- Dokumentation der Hardware und Verkabelung

- Planen, Bereitstellen und Implementieren hardware-/softwarebasierter Migrations- und Lebenszyklusprojekte

- Verwalten, konfigurieren und warten Sie die NAC- und Port Security-Endpunktfunktionalität mehrerer Standorte/Standorte

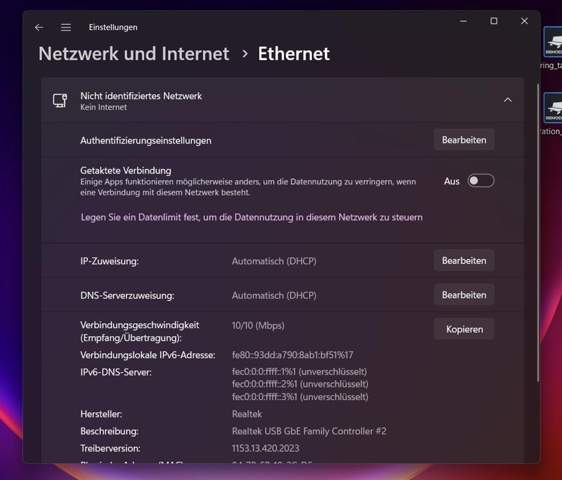

- Verwalten Sie DNS-Einträge, DHCP-Pools und Active Directory-Gruppenmitgliedschaften

- Zusammenarbeit mit internen und externen Beratern/Dienstleistern – Produktion, Logistik und Facility Management

- Schulung der Benutzer zu Netzwerk- oder Telefonie-bezogenen Fragen

- Verantwortung für die Anschaffung der Netzwerk-/Telefonie-Hardware und -Materialien.

D.h.: Switches, IP-Telefonie, Glasfaser, CAT5/6-Kabel, Lizenzen