Hallo liebe Community,

ich habe eine ernstgemeinte Sorge wegen einer E-Mail, die ich gerade bekommen habe. Aussage ist: Bezahle 1000 Dollar, ansonsten veröffentliche ich ein Video von dir beim Mastrubieren. Wurde mir 15:10Uhr geschickt, kurz davor war ich am mastrubieren.

Eingeloggt war ich nur in meinem privaten WLAN zuhause und die Website war pornhub , welche ich als normal erachte.

Hier der Wortlaut:

————————————

Schönen Tag.

Wer bin ich?

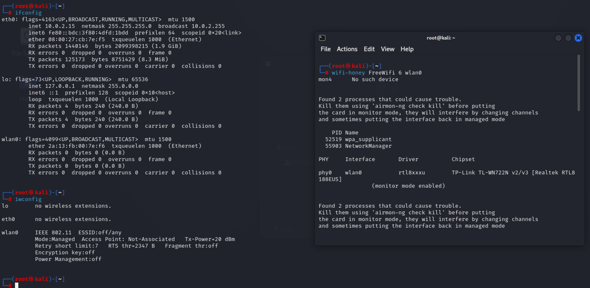

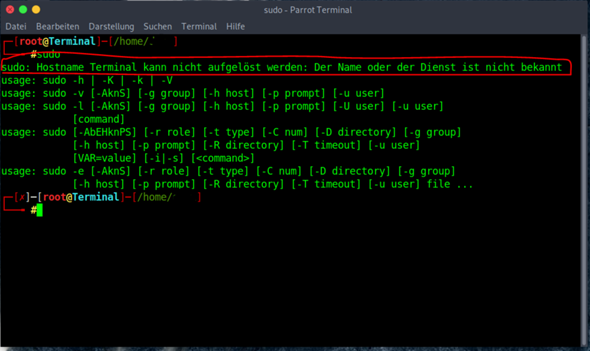

Ich bin ein professioneller Pentester und habe Ihr System infiziert, als Sie eine Website für Erwachsene besucht haben ...

Ich habe Ihre Aktivität seit mehr als 1 Monat überprüft.

Worüber rede ich?

Mit meiner Malware kann ich auf Ihr System zugreifen. Es ist ein Multiplattform-Virus mit verstecktem VNC. Es funktioniert unter iOS, Android, Windows und MacOS.

Es ist verschlüsselt, so dass Ihr AV es nicht erkennen kann. Ich reinige seine Signaturen jeden Tag.

Was habe ich?

Ich könnte Ihre Kamera einschalten und alle Ihre Protokolle speichern.

Ich habe alle Ihre Kontakte, Social-Media-Daten und Chats mit Ihren Freunden, Kollegen usw.

Ich habe Informationen gesammelt, die Ihren Ruf ruinieren können.

Ich habe ein Video mit deiner Masturbation und dem Video, das du gesehen hast. Es ist schrecklich...

Was will ich?

Ich werde diese Aufzeichnung veröffentlichen und Ihr Leben wird zerstört, wenn Sie nicht 1000 Dollar mit Bitcoins bezahlen.

Verwenden Sie diese Bitcoin-Adresse:

xxx

Wie kannst du mich bezahlen?

Verwenden Sie Google, um zu erfahren, wie Sie Bitcoins kaufen und ausgeben.

Was sind meine Regeln?

Ich habe 3 Regeln

Wenn Sie diese Nachricht teilen, wird Ihr Ruf ruiniert.

Wenn Sie nicht bezahlen, wird Ihr Ruf ruiniert.

Wenn Sie versuchen, mich auszutricksen, wird Ihr Ruf ruiniert.

Ich gebe Ihnen ab diesem Moment nicht mehr als 50 Stunden Zeit, um den Deal abzuschließen.

Verschwenden Sie nicht Ihre Zeit. Ich kann nicht aufgespürt werden und niemand kann dir helfen, also denke nicht, dass dir jemand helfen kann, wenn du dich beschwerst.

—————

Muss ich mir ernsthafte Sorgen machen?

lg Alex