Netzwerk-Problem: Router - Firewall - 3 VLAN?

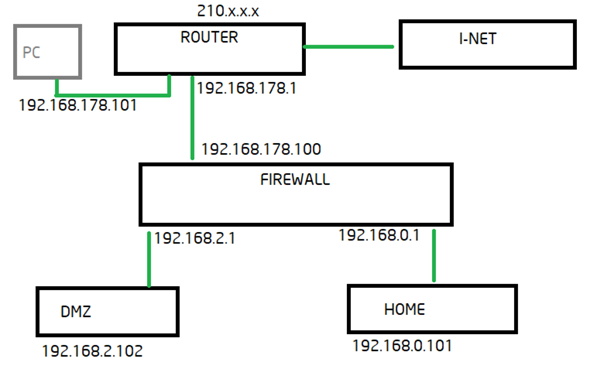

Ich habe folgendes Netzwerk gebaut (Bild)

Im Router und in der Firewall sind folgende RoutingTables gesetzt (Bilder)

- Die Hardware-Firewall erlaubt sämtlichen Traffic

- Schalte ich die Windows-Firewall aus können die DMZ und HOME sich anpingen

- Hänge ich einen PC direkt an den ROUTER bekommt er Internet

Problem: Weder HOME noch DMZ haben Internet. Die Frage ist wieso nicht? Hat jemand eine Idee oder sieht einen Fehler?

5 Antworten

Auf der Firewall sind die Regeln 2 und 3 überflüssig. Die Adressen werden über die Default-Route erreicht. Aber das ist nicht das Problem.

Die Geräte HOME und DMZ nutzen die Firewall als Gateway, dieses hat eine Defaultroute in Richtung Fritzbox. Umgekehrt hat die Fritzbox Routen in die Netze von HOME und DMZ. Das sieht alles korrekt und schlüssig aus.

Was sagt denn

tracert -d 8.8.8.8

und

tracert -d 192.168.178.101

auf HOME und auf DMZ?

Was sagt

tracert -d 192.168.0.101

auf dem PC?

Das geht bestimmt präziser. Die jeweils vollständige Ausgabe bis zum ersten Timeout wäre praktisch. Traceroute hat den Zweck, dass man sehen kann, wo es klemmt.

HOME --> PC

1 <1 ms <1 ms <1 ms 192.168.2.1

2 192.168.178.100 meldet: Zielhost nicht erreichbar.

HOME --> 8.8.8.8

1 <1 ms <1 ms <1 ms 192.168.2.1

2 192.168.178.100 meldet: Zielhost nicht erreichbar.

PC --> HOME

1 * <1 ms * 192.168.178.1

2 192.168.178.1 meldet: Zielhost nicht erreichbar.

------------------------

Das ist überraschend präzise :o

Zumindest haben wir die Erkenntnis, dass jedes Gerät sein Gateway erreicht. Wir haben weiterhin die Erkenntnis, dass der zweite Hop scheitert. Dieser zweite Hop liegt immer auf der jeweils anderen Seite der Firewall. Es sieht also so aus, als würde die Firewall nicht routen.

Das tracing war in der Tat sehr hilfreich. In der FW war das VLAN Tagging an, daher kamen die Daten nicht ins ROUTER Netz.

VLAN Tagging auf dem Link zur Fritzbox? Ja, das kann nicht funktionieren. Das schmeißt die Fritzbox alles weg.

Was ist mit den VLANs? Wenn du zwei LANs in einer Firewall aufgebaut hast braucht du 2 VLANs, und wenn du 2 VLANs definiert hast, dann bräuchtest du entweder eine Trunk Leitung zum Router oder 2 Verbindung für je ein VLAN zum Router.

Trunk Leitung = es wird nur eine Verbindung gebraucht um beide Vlans mit den Router zu verbinden, es wird das Protokoll 802.1Q verwendet. Die Ethernet Frames werden mit einer VLAN ID gekennzeichnet, damit die anderen Komponente wissen von welchem VLAN die Frames sind.

Ich habe die Lösung gefunden.

Für den WAN Port war das Vlan-TAGGING eingeschaltet. Der Router kann mit den getaggten VLAN Paketen aber nicht arbeiten. Wärend die Firewall die ungetaggten Daten des Routers nicht angenommen hat.

Ohne VLAN TAGs auf allen WAN und LAN Ports läuft der oben gezeigte Aufbau.

Die Antwort ist ganz einfach. Die sind nicht im gleichen Netz.

Du hast 192.168.178.0/24, also Subnetzmaske 255.255.255.0, und 192.168.2.0/24, auch Subnetzmaske 255.255.255.0. Das heißt, dass diese Netze jeweils nur 8Bit Adressen haben. Also erreichst Du mit der IP 192.168.178.x auch nur Adressen aus 192.168.178.1-254. Und bei 192.168.2.x ist es das gleiche, da erreichst Du nur Adressen aus 192.168.2.1-254.

Also brauchen die Adressen aus 192.168.2.x ein Gateway, um den Router zu erreichen, da dieser in 192.168.178.0/24 ist, damit sie Internet haben. Und das hast Du nicht.

Also für DMZ ist der Gateway als 192.168.2.1 eingetragen. Dort sitzt die Firewall und sollte nun zum ROUTER routen, welcher dann wiederrum zum Internet weiterroutet(?)

So zumindest in meiner Fach-unkundigen Annahme.

Wie bringst Du 192.168.0.0/24 sowie 192.168.2.0/24 mit 192.168.178.0/24 zusammen?

Der Router hat eine Regel damit er die Daten an die Firewall schickt. Und die Firewall ... hm ... keine Ahnung ... wird dann doch wissen was sie damit zu tun hat :o

Nehmen wir DMZ: 192.168.2.0/24 - Diese braucht ein (default)gate im gleichen Netz, das wäre wohl das FW-Interface 192.168.2.1.

So und nun muß die FW dafür sorgen, daß die Pakete zum Router kommen, ist das entsprechend eingerichtet?

Das erste Bild (mit den 2 Zeilen) sind die statischen Routes des Routers?

Also DMZ hat den Gateway 192.168.2.1 als Gateway und das ist die FW, richtig. Die Firewall hat dann ja die RoutingTable 0.0.0.0 -> 192.168.178.1, was der ROUTER ist. Der Router routet ins Internet.

Ah okay, sorum ergibt es Sinn. Also die Routes vom Router stimmen soweit.

Die Frage wäre jetzt: KAnn die FW selbst ins Internet? Was für ne FW ist das? Läuft dort eien Routinginstanz? (Die Routingtables implizieren ja noch nicht, daß auch ein Forwarding stattfindet).

Okay, 5-6 sind die lokalen Interfaces, das sieht soweit okay aus, 2 und 3 sollten unnötig sein, wweil dei default-route das mit abdecken muß.

Und ich sehe gerade, daß bei der FW DMZ und Home von den Adressbereichen vertauscht scheinen ggü Deinem Bild.

Es ist eine IT Link Omada Firewall ER7206. Ich weiß leider nicht was eine Routinginstanz oder Forwarding ist ... vllt ist das mein Problem ^^"

Eine FW kann prinzipiell auch transparent arbeiten, dann muß sie kein Forwarding (Routing - eigentlich ist Routign die Wegbestimmung, Forwarding der eigentliche Weiterleitungsprozess) erledigen und es läuft auch keine Routing-Instanz. Bei Linux z.B. kann man IP Forwarding explizit an und ausschalten.

Von daher die Frage, ob die Firewall generell routing macht, oder ob man das erst irgendwo explizit erlauben muß.

Ich denke sie forwarded. Da ich DMZ von HOME aus anpingen kann, müssen die Daten ja übertragen werden.

Kann es sein dass der ROUTER den Traffic von HOME blockt, weil er aus einem anderen Netz kommt als das des Routers?

Wenn auf dem Router auch noch ein Filter liefe wäre das denkbar.

Das andere ist, vielleicht erlaubt die FW generell die Kommunikation zwishen lokalen Interfaces und WAN wird gesondert betrachtet/gefiltert, was auch immer. Kannst du Dich auf der FW (aus home oder DMZ) einloggen und von dort aus pingen oder traceroutes machen - sowas sollten solche Kisten eigentlich immer anbieten.

Wenn die FW über ihren WAN-Port nämlich normal mit dem Inet kommuniziert, dann weißt Du, daß Du dort suchen mußt, andernfalls wäre es eher der Router.

das kann die FW. Ich teste es mal und reporte dann.

Kay, also, ICMP pings requests, die auf WAN reinkommen, werden bei den Standardoptionen der Firewall wohl weggefiltert, ich würde auch kurz mal in die Acces Control reinschauen, nicht, daß da irgendwas vorgegeben ist, was die Pings zwischen WAN und lokal wegfiltert.

Also wenn ich den Rechner direkt an den ROUTER hänge kann ich ihn anpingen. Im Interface der FW kommt ein Ping auf 192.168.178.1 nicht an (time out). Zwei Zugriffregeln für WAN IN und LAN->WAN auf Allow All haben nicht geholfen.

Die sagen alle time-out :(