Durch eine elegante Fehlfunktion in /dev/brain0 habe ich leider mein Root-Password verloren. Jetzt versuche ich, den Anweisungen zu folgen, um wieder Zugang zu erhalten (User-Password ist glücklicherweise vorhanden). Aber es will sich kein Erfolg einstellen.

Wenn ich das richtig verstehe, dann gibt es zwei Möglichkeiten: Entweder durch Boot vom USB-Stick, oder brutal durch Eingriff in den Bootvorgang (grub).

Ersteres scheidet aus, weil ich nicht weiß, wie ich mir aus dem openSUSE-Leap-42.3-DVD-x86_64.iso einen bootfähigen Stick basteln kann. Hinweise willkommen.

Daneben gibt es die Option, in einen single-user mode zu booten. Dazu muß man grub irgendwie dazu bringen, daß ich eine Bootoption hinzufügen kann. Die Beschreibung meint dazu:

If you don't see either a LILO or GRUB boot screen, try hitting CTRL-X to get one. If it's LILO, just type "linux single" and that should do it (assuming that "linux" is the lilo label). If text mode GRUB, hit 'e", then select the "kernel" line, hit "e" again, and add " single" (or just " 1") to the end of the line.

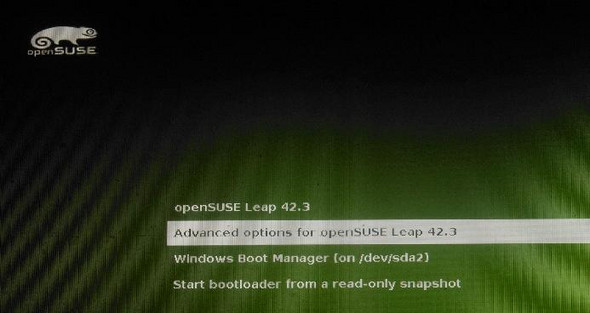

Beim Booten sehe ich folgendes Boot-Menü:

Ich probiere es also mit den Advanced Options

und nehme mir dort irgendwas mit recovery. Laut obiger Anweisung soll ich wohl e tippen (a tut nichts), und dann bekomme ich das

angeblich soll ich jetzt eine kernel line selektieren, aber ich finde keine. Dafür kann ich mit CONTROL-C in einen command-line mode wechseln, in dem weder kernel noch single irgendeine ernsthafte Reaktion zeigt.

Und damit bin ich am Ende. Hat jemand eine Ahnung, an welcher Stelle ich vom richtigen Pfad abgebogen bin? Oder was ich sonst tun könnte?