Hallo zusammen,

jemand macht gebrauch meiner Email-Adresse.

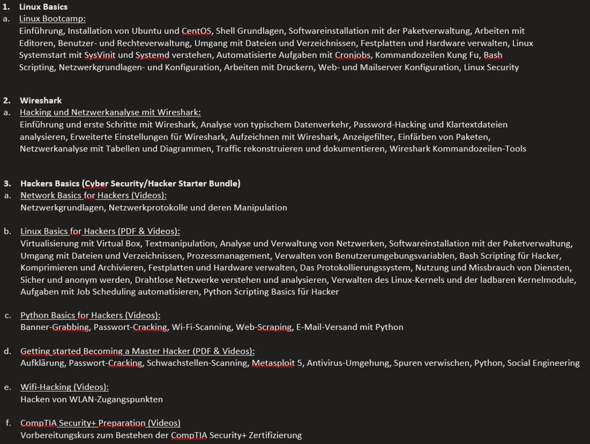

Seit 2021 registriert sich eine Person die ich nicht kenne mit meiner Email-Adresse auf verschiedenen Seiten. Anfangs waren es: "Crunchyroll" , "Epic-Games" , "Netflix" und "PixelArt". Vor drei Monaten war es "Kahoot" und gestern war es plötzlich "Dun&Bradstreet".

Am meisten Sorgen macht mir Dun&Bradstreet. Warum, sage ich demnächst.

Bei Kahoot habe ich es so gemacht, dass ich auf den ihre Seite gegangen bin, meine Email-Adresse angegeben habe und auf "Passwort vergessen" gedrückt habe. Die fremde Person hat tatsächlich Kahoot Fragen + Antworten erstellt. Es ging um ein Buch. Anschließend habe ich den Account löschen lassen. Bis dahin alles schön und gut, da ist ja nichts kostenpflichtiges, aber gestern habe ich plötzlich eine Email von Dun&Bradstreet erhalten in der folgendes stand:

"Hallo ####, (Da waren natürlich keine Hashtags sondern mein voller Name)

Wir freuen uns, dass Sie sich entschieden haben, D&B Hoovers kostenlos auszuprobieren.

Unser D&B Hoovers-Experte wird sich in Kürze mit Ihnen in Verbindung setzen, um Ihnen zu zeigen, was die Lösung basierend auf Ihren spezifischen Anforderungen sein kann.

Mit freundlichen Grüßen,

Dun & Bradstreet".

Ich kenne dieses Unternehmen nicht mal!

Nun bin ich panisch. Ich habe mich mal über Dun&Bradstreet informiert und habe folgendes gefunden: Dun & Bradstreet bietet Unternehmen an, weltweit Firmendaten und Bewertungen zu ihren Kunden, Lieferanten oder potenziellen Geschäftspartnern abzurufen.

Diese fremde Person welche sich dort mit meiner Email-Adresse registriert hat, hat die 7 Tage kostenlose Phase ausgewählt. Nun habe ich Angst, dass ich irgendwas da zahlen muss, wenn die Testphase zu ende ist. Ich will aber auch ungern bei Dun&Bradstreet anrufen oder denen eine Mail schreiben, da ich im Internet viel gelesen habe, dass sie sehr unseriös sind. Man muss das Unternehmen einfach mal in Google Maps eingeben und deren Rezessionen lesen von verschiedenen Personen.

Ich habe alle möglichen Sicherheitsmaßnahmen für meine Email Adresse unternommen. Die Mail stammt von der tatsächlichen Email Adresse, welche auch auf den ihrer offiziellen Internetseite steht, also ist das schonmal kein Phishing-Versuch.

Was soll ich tun? Langsam weiß ich echt nicht mehr weiter....löschen der Email bringt ja auch nichts....das einzige was mir einfällt wäre die Adresse zu löschen und eine neue zu erstellen.